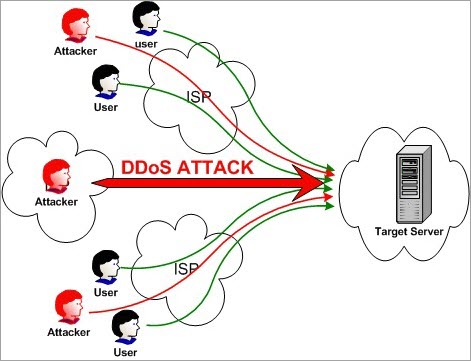

DDOS-атаки осуществляются на веб-сайты, приложения, серверы и т. д. и проводятся через распределенную сеть, также известную как Distributed Denial of Service Attacks. Хакер уничтожает цель, управляя большим количеством ботнетов, только до тех пор, пока цель не иссякнет.

Цель DDoS-атак

В общем случае целью DDoS-атаки является уничтожение объекта атаки.

Продолжительность DDoS-атаки зависит от того, на каком уровне она происходит - сетевом или прикладном. Атаки на сетевом уровне длятся до 48-49 часов. Атаки на уровне приложений длятся до 60-70 дней.

DDoS-атаки или любые другие подобные атаки являются незаконными в соответствии с Законом о неправомерном использовании компьютеров 1990 года. Поскольку это незаконно, злоумышленник может быть наказан тюремным заключением.

Существует 3 типа DDoS-атак:

- 1. Атака на прикладном уровне (L7-атака): "свинья" 🐷.

- Эта атака настолько хитра, что маскируется под обычного пользователя и посылает тщательно продуманные HTTP-запросы, направленные на потребление ресурсов вашего сервера, в результате чего он истощается и в конце концов падает.

- Атаки L7 характеризуются:

- Низкий расход, трудно обнаружить

- Целенаправленно и по делу

- Это слишком опасно, чтобы предотвратить

- Хакеры также используют такие высокотехнологичные методы, как машинное обучение и искусственный интеллект, чтобы повысить скрытность своих атак. Лучший способ противостоять таким атакам - развернутьАдаптивная динамическая защитаСистема, посмотрите, что произойдет.

- К распространенным атакам L7 относятся:

- Слоулорис Медленная атака: Это как "старушка, поедающая тофу", медленно жующая, медленно истощающая ваши связи.

- Медленная атака POST: Это также медленная атака, медленно загружающая данные и затягивающая работу вашего сервера.

- Атака HTTP Flood: Имитируйте одновременный доступ большого количества пользователей, мгновенно перегружая ваш сервер.

- Коллапсар Челленджера (CC): Имитировать поведение реальных пользователей гораздо сложнее.

- 2. Атаки по протоколу: четыре к одному 🥋

- Эта атака использует уязвимости в сетевых протоколах и истощает вычислительные мощности ваших сетевых устройств, отправляя большое количество мелких пакетов, чтобы вы были начеку.

- Характеризуются атаки на протокол:

- Небольшие пакеты и низкое использование полосы пропускания

- Высокая загрузка процессора и нагрузка на оборудование

- Скрытые и трудно отслеживаемые

- Лучший способ защиты от этой атаки - своевременное обновление сетевых устройств и их правильная настройка.

- К числу распространенных атак на протокол относятся:

- Атака SYN Flood: Посылает большое количество SYN-запросов, в результате чего сервер занят установлением соединений и не может отвечать на обычные запросы.

- Смертельный пинг: Отправляет чрезмерно большие пакеты Ping, которые приводят к сбою целевой системы.

- Смурф: Используйте широковещательный адрес для отправки ICMP-запросов, чтобы усилить трафик атаки.

- 3. атаки на истощение потока (флуд-атаки): простые и жестокие, выигрывают за счет объема 💪.

- Эта атака - самая распространенная, самая простая и самая жестокая. Хакеры используют ботнеты для отправки огромных объемов трафика на ваши серверы, напрямую перекрывая пропускную способность и делая невозможным нормальное обслуживание.

- Атаки с исчерпанием трафика характеризуются:

- Огромный трафик и высокая пропускная способность

- Атаки носят целенаправленный и адресный характер

- Сильно разрушительный и широкомасштабный

- Лучший способ противостоять этой атаке - использоватьБрандмауэры для нисходящего потокаответить пениемГлобально распределенные высокопроизводительные точки доступа (POP), рассеивая давление потока.

Ниже перечислены способы проведения DDoS-атаки:

- Атака UDP-флуда

- ICMP (Ping) атака наводнения

- Атака типа SYN flood

- Мертвая расплата

- Флорис (идиома); Претория, столица Южной Африки (Tw)

- Усиление NTP

- HTTP-флуд

Самые популярные инструменты для DDoS-атак

Ниже приведен список наиболее популярных на рынке инструментов для борьбы с DDoS.

Сравнение лучших инструментов для борьбы с DDoS

| Инструменты для DDoS-атак | О нападении | суждения |

|---|---|---|

| Лаксмус (имя) | Остановите DDoS-атаку любого типа, чтобы не повредить ваше приложение. | RAKsmart эффективно защищает вашу систему и ее приложения от всех типов DDoS-атак - от атак 3-го уровня до труднообнаруживаемых атак 7-го уровня - в режиме 24/7. |

| Халк | Генерирует уникальный и скрытый трафик | Возможно, он не сможет скрыть личность. Трафик через HULK может быть заблокирован. |

| Молот Тора | Серверы Apache и IIS | Запуск инструмента через сеть Tor дает дополнительное преимущество - он позволяет скрыть вашу личность. |

| Флорис (идиома); Претория, столица Южной Африки (Tw) | Отправляет авторизованный HTTP-трафик на сервер | Благодаря низкой скорости атаки трафик легко обнаруживается как аномальный и блокируется. |

| логика логика | Отправка UDP, TCP и HTTP-запросов на сервер | Режим HIVEMIND позволяет управлять удаленными системами LOIC. С помощью этой функции вы можете контролировать другие компьютеры в ботнете. |

| XOIC | DoS-атаки с использованием сообщений TCP, HTTP, UDP или ICMP | Атаки с использованием XOIC легко обнаруживаются и блокируются |

Давайте исследовать!

(#1)Raksmart

наиболее подходящийБлокирование всех типов DDoS-атак.

Пользователи Raksmart пользуются услугами центров обработки данных по всему миру. Это означает низкую географическую избыточность, идеальную оптимизацию задержек и идеальную защиту от DDoS. DDoS-центры компании стратегически расположены по всему миру и имеют пропускную способность IP-магистрали более 1 ТБ/с.

Он обнаруживает и устраняет все типы атак от уровня 3 до уровня 7. Инструмент дополнен интеллектуальными алгоритмами миграции DDoS, что гарантирует круглосуточную защиту всех ваших приложений от всех типов DDoS-атак.

Особенность:

- Всепогодная эксплуатация NoC/SoC

- Пропускная способность IP-магистрали 1 ТБ/с+

- Удаленное сдерживание DDoS

- Центры очистки от DDoS по всему миру

Заключение:Raksmart эффективно защищает вашу систему и ее приложения от всех типов DDoS-атак - от атак третьего уровня до труднообнаруживаемых атак седьмого уровня - 24 часа в сутки, 7 дней в неделю.

2) Халк

HULK расшифровывается как HTTP Unbearable Load King. Это инструмент DoS-атак для веб-серверов, разработанный в исследовательских целях.

Особенность:

- Он может обойти механизм кэширования.

- Он может генерировать уникальный и неоднозначный трафик.

- Он генерирует большой трафик на веб-сервере.

Заключение:Возможно, он не сможет скрыть личность. Трафик через HULK может быть заблокирован.

(#3) Молот Тора

Этот инструмент был создан для тестирования. Он используется для медленных атак на поздних стадиях.

Особенность:

- Если вы запускаете его через сеть Tor, то вы не будете распознаны.

- Чтобы запустить его через Tor, используйте 127.0.0.1:9050.

- С помощью этого инструмента можно атаковать серверы Apache и IIS.

Заключение:Запуск инструмента через сеть Tor дает дополнительное преимущество - он позволяет скрыть вашу личность.

Расширенное чтение =>Лучшие карты DDoS-атак для угроз в реальном времени

(#4) Слоулорис

Инструмент Slowloris используется для проведения DDoS-атак. Он используется для отключения серверов.

Особенность:

- Он отправляет авторизованный HTTP-трафик на сервер.

- Он не влияет на другие службы и порты в целевой сети.

- Эта атака пытается сохранить максимальное соединение с открытым соединением.

- Для этого он отправляет частичные запросы.

- Он будет стараться оставаться на связи как можно дольше.

- Поскольку сервер держит открытыми ложные соединения, это приводит к переполнению пула соединений и отказу в запросах на реальные соединения.

Заключение:Благодаря низкой скорости атаки трафик легко обнаруживается как аномальный и блокируется.

[Подробнее]

5) Логическое мышление

LOIC расшифровывается как Low Orbit Ion Cannon. Это бесплатный и популярный инструмент для DDoS-атак.

Особенность:

- Он прост в использовании.

- Он отправляет на сервер запросы UDP, TCP и HTTP.

- Его можно атаковать по URL или IP-адресу сервера.

- В течение нескольких секунд сайт падает и перестает отвечать на актуальные запросы.

- Он не скрывает ваш IP-адрес. Он не работает, даже если вы используете прокси-сервер. Потому что в этом случае прокси-сервер становится мишенью для атаки.

Заключение: Режим HIVEEMIND позволит вам управлять удаленными системами LOIC. С помощью этой функции вы сможете контролировать другие компьютеры в ботнете.

(#6) Xoic

Это инструмент для DDoS-атак. С его помощью можно атаковать небольшие сайты.

Особенность:

- Он прост в использовании.

- Он предлагает три режима атаки.

- Режим тестирования.

- Обычная схема DoS-атаки.

- DoS-атаки с использованием сообщений TCP или HTTP, UDP или ICMP.

Заключение:Атаки с использованием XOIC легко обнаруживаются и блокируются.

7) DDOSIM

DDOSIM расшифровывается как DDoS Simulator. Этот инструмент используется для моделирования реальных DDoS-атак. Он может запускать атаки как на веб-сайты, так и на сети.

Особенность:

- Он атакует серверы путем тиражирования множества хостов-зомби.

- Эти хосты устанавливают полное TCP-соединение с сервером.

- Он может использовать действительные запросы для HTTP DDoS-атак.

- Он может использовать недействительные запросы для DDoS-атак.

- Он может атаковать уровень приложений.

Заключение:Этот инструмент предназначен для систем Linux. Его можно атаковать, используя как валидные, так и невалидные запросы.

8) Руди

RUDY расшифровывается как RU-Dead-Yet. Этот инструмент использует метод POST для отправки длинных полей формы для атак.

Особенность:

- Меню интерактивной консоли.

- Вы можете выбрать форму DDoS-атаки на основе POST из URL-адреса.

- Он определяет поля формы, в которые необходимо отправить данные, а затем с очень низкой скоростью вводит в форму данные с длинным содержимым.

Заключение:Он работает очень медленно и поэтому отнимает много времени. Из-за низкой скорости он может быть обнаружен как ненормальный и заблокирован.

9) Helicobacter pylori

Этот инструмент предназначен только для тестирования. Для проведения DoS-атаки на сервер этот инструмент использует SOCKS-прокси и SSL-соединение.

Особенность:

- Атаки могут осуществляться на HTTP, FTP, SMTP, IMAP и Telnet.

- Он имеет простой в использовании графический интерфейс.

- Это прямая атака на сервис.

Заключение:Он основан на языке Python и требует установки, что довольно сложно. Он может выполнять атаки на различные протоколы.

(#10) SolarWinds Security Event Manager (SEM)

SolarWinds предлагает Security Event Manager - эффективное программное обеспечение для предотвращения DDoS-атак. Он отслеживает журналы событий из различных источников, чтобы обнаружить и заблокировать DDoS-активность.

SEM выявляет взаимодействие с потенциальными командно-контрольными серверами, используя список известных злоумышленников, предоставленный сообществом. Для этого он консолидирует, нормализует и просматривает журналы из различных источников, таких как IDS/IP, брандмауэры, серверы и т. д.

Особенность:

- SEM имеет функцию автоматического реагирования, которая может отправлять предупреждения, блокировать IP-адреса или закрывать аккаунты.

- Инструмент позволит вам настроить параметры с помощью флажков.

- Он сохраняет журналы и события в зашифрованном и сжатом формате и записывает их в неизменяемом формате, доступном только для чтения.

- Такой подход к ведению журналов и событий сделает SEM единственным реальным источником расследований и мер по борьбе с DDoS.

- SEM позволит вам настраивать фильтры по определенному временному периоду, учетной записи/IP или комбинации параметров.

Заключение: Подход SEM к ведению журналов и событий сделает его единственным реальным источником информации для расследований после взлома и борьбы с DDoS.

(#11) ManageEngine Log360

наиболее подходящийОбнаружение и борьба с потенциальными угрозами.

ManageEngine Log360 - это комплексное SIEM-решение, которое позволит вам быть на шаг впереди таких угроз, как DDoS-атаки. Платформа помогает обнаруживать теневые приложения в сети и контролировать конфиденциальные данные. Кроме того, платформа дает вам полное представление о вашей сети.

Благодаря мощному механизму корреляции Log360 вы можете получать предупреждения об угрозах в режиме реального времени. В результате платформа идеально подходит для эффективного реагирования на инциденты. Она может быстро выявлять внешние угрозы, используя глобальную интеллектуальную базу данных угроз.

Особенность:

- Интегрированные DLP и CASB

- Визуализация данных

- мониторинг в реальном времени

- Мониторинг целостности документов

- Отчет о соблюдении

Заключение: ManageEngine Log360 - это не просто обычный инструмент защиты от DDoS. Это надежная платформа, которая в режиме реального времени защищает вашу сеть от широкого спектра внутренних и внешних угроз.

Другие инструменты

#12) OWASP DOS HTTP POST: OWASP расшифровывается как Open Web Application Security Project. Этот инструмент используется для тестирования против атак на уровне приложений. Он также тестирует производительность. Этот инструмент определяет мощность сервера.

#13) thc-ssl-dos:Эта атака использует метод исчерпания SSL. Она выводит сервер из строя, исчерпывая все SSL-соединения. Для проведения атаки требуется всего одна машина.

(#14) Золотой глаз:Этот инструмент также используется для атак на серверы. Он используется для проведения тестов безопасности. Он специально создан для тестирования.

(#15) Hping:Осуществляет DDoS-атаки, отправляя пакеты TCP/IP, UDP, ICMP и SYN. Он отображает ответы, аналогичные программе Ping. Этот инструмент создан для тестирования. Он используется для проверки правил брандмауэра.

вынести вердикт

Инструменты, перечисленные в этой статье, являются наиболее часто используемыми средствами для DDoS-атак. Эти инструменты могут быть ценным ресурсом для тестирования производительности и безопасности.

В целом, HULK - отличный инструмент для исследований. loic и xoic просты в использовании и могут применяться для тестирования. rudy и PyLoris также предназначены для тестирования.

Chinese

Chinese  English

English  Dutch

Dutch  Russian

Russian  Portuguese

Portuguese