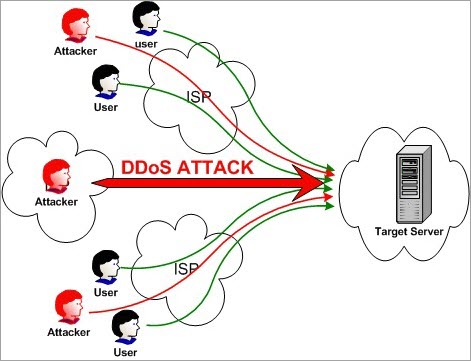

Os ataques DDOS são lançados contra sítios Web, aplicações, servidores, etc. e são realizados através de uma rede distribuída, também conhecida como Ataques de negação de serviço distribuído. O hacker consome o alvo através do controlo de um grande número de botnets, apenas até o alvo ficar sem energia.

Objetivo dos ataques DDoS

Em geral, o objetivo de um ataque DDoS é fazer cair o alvo.

A duração de um ataque DDoS depende do facto de o ataque ocorrer na camada de rede ou na camada de aplicação. Os ataques ao nível da rede duram até 48 a 49 horas. Os ataques ao nível da aplicação duram até 60 a 70 dias.

O DDoS ou qualquer outro ataque semelhante é ilegal ao abrigo do Computer Misuse Act 1990. Por ser ilegal, o atacante pode ser punido com pena de prisão.

Existem 3 tipos de ataques DDoS:

- 1) Ataque à camada de aplicação (ataque L7): "piggybacking" 🐷

- Este ataque é tão astuto que se disfarça como um utilizador normal e envia pedidos HTTP cuidadosamente construídos, dedicados a consumir os recursos do seu servidor, deixando-o exausto e, eventualmente, a falhar.

- Os ataques L7 são caracterizados por:

- Baixo caudal, difícil de detetar

- Orientado e direto

- É demasiado perigoso prevenir

- Os piratas informáticos também utilizam métodos de alta tecnologia, como a aprendizagem automática e a inteligência artificial, para aumentar o carácter furtivo dos seus ataques. A melhor maneira de combater esses ataques é implementarDefesa dinâmica adaptativaO sistema, ver o que acontece.

- Os ataques comuns ao L7 incluem:

- Slowloris Ataque lento: É como "uma velhota a comer tofu", mastigando lentamente, drenando lentamente as suas ligações.

- Ataque lento POST lento: É também um ataque lento, que carrega lentamente os dados e arrasta o seu servidor.

- Ataque de inundação HTTP: Simule um grande número de utilizadores a aceder ao mesmo tempo, sobrecarregando instantaneamente o seu servidor.

- Challenger Collapsar (CC): Simular o comportamento de utilizadores reais é muito mais difícil de identificar.

- 2. ataques de protocolo: quatro para um 🥋

- Este ataque centra-se em vulnerabilidades nos protocolos de rede e esgota o poder de computação dos seus dispositivos de rede enviando um grande número de pequenos pacotes, deixando-o sem qualquer preocupação no mundo.

- Os ataques ao protocolo são caracterizados:

- Pacotes pequenos e utilização reduzida da largura de banda

- Elevada utilização da CPU e stress do equipamento

- Oculto e difícil de localizar

- A melhor forma de se proteger contra este ataque é corrigir os seus dispositivos de rede atempadamente e configurá-los corretamente.

- Os ataques comuns ao protocolo incluem:

- Ataque SYN Flood: Envia muitos pedidos SYN, mantendo o servidor demasiado ocupado a estabelecer ligações para responder a pedidos normais.

- Pinguim da Morte: Envia pacotes Ping de tamanho excessivo que causam a falha do sistema alvo.

- Smurf: Utiliza o endereço de difusão para enviar pedidos ICMP para amplificar o tráfego de ataque.

- 3. ataques de esgotamento de tráfego (ataques de inundação): simples e brutais, vencendo por volume 💪

- Este ataque é o mais comum, o mais simples e o mais brutal. Os piratas informáticos utilizam botnets para enviar quantidades maciças de tráfego para os seus servidores, sobrecarregando diretamente a sua largura de banda e impossibilitando-o de prestar um serviço normal.

- Os ataques de esgotamento de tráfego são caracterizados por:

- Enorme tráfego e elevada utilização da largura de banda

- Os ataques são bem direcionados e orientados

- Altamente destrutivo e de grande alcance

- A melhor forma de contrariar este ataque é utilizarFirewalls a jusanteresponder com cânticosPontos de acesso de alta capacidade (POPs) distribuídos globalmente, dispersando a pressão do fluxo.

Seguem-se algumas formas de efetuar um ataque DDoS:

- Ataque de inundação UDP

- Ataque de inundação ICMP (Ping)

- Ataque de inundação SYN

- Ajuste de Contas Morto

- Floris (expressão idiomática); Pretória, capital da África do Sul (Tw)

- Amplificação NTP

- Inundação HTTP

Ferramentas de ataque DDoS mais populares

Abaixo está uma lista das ferramentas DDoS mais populares no mercado.

Comparação das principais ferramentas DDoS

| Ferramentas de ataque DDoS | Sobre o ataque | julgamentos |

|---|---|---|

| Laxmus (nome) | Impeça que qualquer tipo de ataque DDoS danifique a sua aplicação. | Desde ataques de Camada 3 a ataques de Camada 7 difíceis de detetar, o RAKsmart protege eficazmente o seu sistema e as suas aplicações de todos os tipos de ataques DDoS, 24/7. |

| Hulk | Gera tráfego único e oculto | Pode não ser capaz de ocultar identidades. O tráfego através do HULK pode ser bloqueado. |

| Martelo de Thor | Servidores Apache e IIS | A utilização da ferramenta através da rede Tor tem a vantagem adicional de ocultar a sua identidade. |

| Floris (expressão idiomática); Pretória, capital da África do Sul (Tw) | Envia tráfego HTTP autorizado para o servidor | Devido à baixa velocidade do ataque, o tráfego é facilmente detectado como anómalo e bloqueado. |

| lógica lógica | Enviar pedidos UDP, TCP e HTTP para o servidor | O modo HIVEMIND permite-lhe controlar sistemas LOIC remotos. Com esta funcionalidade, é possível controlar outros computadores da rede de bots. |

| XOIC | Ataques DoS utilizando mensagens TCP ou HTTP ou UDP ou ICMP | Os ataques lançados com a XOIC são facilmente detectados e bloqueados |

Vamos explorar!

(#1)Raksmart

mais adequadoBloqueia todos os tipos de ataques DDoS.

Os utilizadores da Raksmart beneficiam de centros de dados espalhados pelo mundo. Isto significa uma redundância geográfica reduzida, uma otimização perfeita da latência e uma proteção DDoS ideal. Os seus centros DDoS estão estrategicamente localizados em todo o mundo, com mais de 1TBps de capacidade de backbone IP.

Detecta e remove todos os tipos de ataques do nível 3 ao nível 7. A ferramenta é ainda melhorada com algoritmos inteligentes de migração DDoS para garantir que todas as suas aplicações estão protegidas 24 horas por dia, 7 dias por semana, contra todos os tipos de ataques DDoS.

Caraterísticas:

- Funcionamento de NoC/SoC em todas as condições meteorológicas

- Capacidade de backbone IP de 1TBps+

- Mitigação remota de DDoS

- Centros de limpeza de DDoS em todo o mundo

Conclusão:Desde ataques de Camada 3 até ataques de Camada 7 difíceis de detetar, o Raksmart protege eficazmente o seu sistema e as suas aplicações de todos os tipos de ataques DDoS, 24 horas por dia, 7 dias por semana.

=>Visitar o sítio Web da Raksmart

2) Hulk

HULK significa HTTP Unbearable Load King (Rei da Carga Insuportável HTTP). É uma ferramenta de ataque DoS para servidores web, desenvolvida para fins de pesquisa.

Caraterísticas:

- Pode contornar o motor de cache.

- Pode gerar tráfego único e ambíguo.

- Gera muito tráfego no servidor Web.

Conclusão:Pode não ser capaz de ocultar identidades. O tráfego através do HULK pode ser bloqueado.

(#3) O martelo de Thor

Esta ferramenta foi criada para fins de teste. É utilizada para ataques lentos em fase avançada.

Caraterísticas:

- Se o estiver a executar através da rede Tor, não será reconhecido.

- Para o executar através do Tor, utilize 127.0.0.1:9050.

- Os servidores Apache e IIS podem ser atacados com esta ferramenta.

Conclusão:A utilização da ferramenta através da rede Tor tem a vantagem adicional de ocultar a sua identidade.

Leitura alargada =>Principais mapas de ataques DDoS para ameaças em tempo real

(#4) Slowloris

A ferramenta Slowloris é utilizada para lançar ataques DDoS. É utilizada para encerrar servidores.

Caraterísticas:

- Envia tráfego HTTP autorizado para o servidor.

- Não afecta outros serviços e portas na rede de destino.

- Este ataque tenta manter a ligação máxima ligada à ligação aberta.

- Para o efeito, envia pedidos parciais.

- Tentar-se-á manter a ligação durante o máximo de tempo possível.

- Uma vez que o servidor mantém abertas as ligações falsas, este transborda o conjunto de ligações e recusa os pedidos de ligações reais.

Conclusão:Devido à baixa velocidade do ataque, o tráfego é facilmente detectado como anómalo e bloqueado.

[Leia mais]

5) Raciocínio lógico

LOIC significa Low Orbit Ion Cannon (canhão de iões de baixa órbita). É uma ferramenta de ataque DDoS gratuita e popular.

Caraterísticas:

- É fácil de utilizar.

- Envia pedidos UDP, TCP e HTTP para o servidor.

- Pode ser atacado com base no URL ou no endereço IP do servidor.

- Em segundos, o sítio fica em baixo e deixa de responder a pedidos reais.

- Não oculta o seu endereço IP. Não funciona mesmo que se utilize um servidor proxy. Porque, neste caso, fará do servidor proxy um alvo de ataque.

Conclusão: O modo HIVEEMIND permite-lhe controlar sistemas LOIC remotos. Com a ajuda desta funcionalidade, é possível controlar outros computadores na botnet.

(#6) Xoic

Trata-se de uma ferramenta de ataque DDoS. Com a ajuda desta ferramenta, é possível atacar pequenos sítios Web.

Caraterísticas:

- É fácil de utilizar.

- Oferece três modos de ataque.

- Modo de teste.

- Padrão normal de ataque DoS.

- Ataques DoS utilizando mensagens TCP ou HTTP ou UDP ou ICMP.

Conclusão:Os ataques lançados com a XOIC são facilmente detectados e bloqueados.

7) DDOSIM

DDOSIM significa DDoS Simulator (simulador de DDoS). Esta ferramenta é utilizada para simular ataques DDoS reais. Pode lançar ataques a sítios Web e a redes.

Caraterísticas:

- Ataca os servidores através da replicação de muitos anfitriões zombies.

- Estes anfitriões estabelecem uma ligação TCP completa ao servidor.

- Pode utilizar pedidos válidos para ataques HTTP DDoS.

- Pode utilizar pedidos inválidos para ataques DDoS.

- Pode atacar a camada de aplicação.

Conclusão:Esta ferramenta é para sistemas Linux. Pode ser atacada com pedidos válidos e inválidos.

8) Rudy

RUDY significa RU-Dead-Yet. esta ferramenta utiliza o método POST para submeter campos de formulários longos para ataques.

Caraterísticas:

- Menu interativo da consola.

- É possível selecionar a forma do ataque DDoS baseado em POST a partir do URL.

- Identifica os campos do formulário onde os dados têm de ser submetidos e, em seguida, injecta dados de conteúdo longo nesse formulário a um ritmo muito lento.

Conclusão:Funciona muito lentamente e, por conseguinte, consome muito tempo. Devido à sua velocidade lenta, pode ser detectado como anormal e bloqueado.

9) Helicobacter pylori

Esta ferramenta é apenas para fins de teste. Para lançar um ataque DoS contra um servidor, esta ferramenta utiliza um proxy SOCKS e uma ligação SSL.

Caraterísticas:

- Os ataques podem ser efectuados em HTTP, FTP, SMTP, IMAP e Telnet.

- Tem uma interface gráfica fácil de utilizar.

- Lança um ataque direto ao serviço.

Conclusão:Baseia-se em Python e requer instalação, o que é difícil. Pode efetuar ataques a vários protocolos.

(#10) SolarWinds Security Event Manager (SEM)

A SolarWinds oferece o Security Event Manager, um software eficaz de mitigação e prevenção para impedir ataques DDoS. Ele monitora logs de eventos de diversas fontes para detetar e bloquear atividades de DDoS.

A SEM identificará interações com potenciais servidores de comando e controlo utilizando uma lista de agentes maliciosos conhecidos fornecida pela comunidade. Para o efeito, consolidará, normalizará e analisará os registos de várias fontes, como IDS/IP, firewalls, servidores e outros.

Caraterísticas:

- O SEM tem uma funcionalidade de resposta automática que pode enviar alertas, bloquear IPs ou fechar contas.

- A ferramenta permite-lhe configurar opções utilizando caixas de verificação.

- Guarda registos e eventos num formato encriptado e comprimido e grava-os num formato só de leitura imutável.

- Esta abordagem à manutenção de registos e eventos fará do SEM a única fonte real de investigação pós-facto e de atenuação de DDoS.

- O SEM permite-lhe personalizar os filtros com base num período de tempo específico, numa conta/IP ou numa combinação de parâmetros.

Conclusão: A abordagem da SEM à manutenção de registos e eventos torná-la-á a única fonte real para investigações pós-violação e atenuação de DDoS.

(#11) ManageEngine Log360

mais adequadoDetetar e combater potenciais ameaças.

O ManageEngine Log360 é uma solução SIEM abrangente que o mantém um passo à frente de ameaças como os ataques DDoS. A plataforma ajuda-o a detetar aplicações sombra na sua rede e a controlar dados sensíveis. Além disso, a plataforma dá-lhe uma visão completa da sua rede.

Com o poderoso motor de correlação do Log360, pode receber alertas de ameaças em tempo real. Como resultado, a plataforma é ideal para facilitar um processo eficiente de resposta a incidentes. Pode identificar rapidamente ameaças externas utilizando uma base de dados global inteligente de ameaças.

Caraterísticas:

- DLP e CASB integrados

- Visualização de dados

- monitorização em tempo real

- Monitorização da integridade dos documentos

- Relatório de conformidade

Conclusão: O ManageEngine Log360 oferece mais do que apenas uma ferramenta típica de proteção contra DDoS. É uma plataforma fiável que protege a sua rede em tempo real contra uma vasta gama de ameaças internas e externas.

Outras ferramentas

#12) OWASP DOS HTTP POST: OWASP significa Open Web Application Security Project. Esta ferramenta é utilizada para efetuar testes contra ataques à camada de aplicação. Também testa o desempenho. Esta ferramenta determina a capacidade do servidor.

#13) thc-ssl-dos:Este ataque usa o método de exaustão SSL. Ele paralisa o servidor ao esgotar todas as conexões SSL. Requer apenas uma máquina para lançar o ataque.

(#14) GoldenEye:Esta ferramenta também é utilizada para atacar servidores. É utilizada para efetuar testes de segurança. Foi especialmente concebida para fins de teste.

(#15) Hping:Efectua ataques DDoS enviando pacotes TCP/IP, UDP, ICMP e SYN. Apresenta respostas semelhantes às do programa Ping. Esta ferramenta foi criada para efeitos de teste. É utilizada para testar regras de firewall.

chegar a um veredito

As ferramentas listadas neste artigo são as ferramentas de ataque DDoS mais utilizadas. Estas ferramentas podem ser um recurso valioso para testes de desempenho e segurança.

Em resumo, o HULK é uma excelente ferramenta de investigação. O loic e o xoic são fáceis de utilizar e podem ser utilizados para testes. O rudy e o PyLoris também foram concebidos para fins de teste.

Chinese

Chinese  English

English  Dutch

Dutch  Russian

Russian  Portuguese

Portuguese