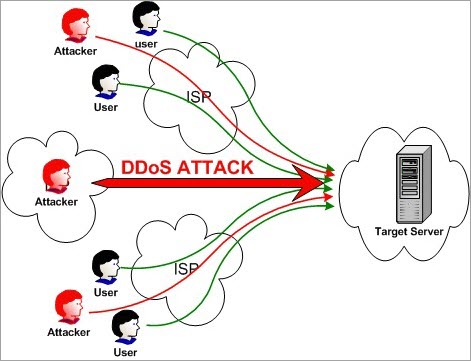

DDOS-aanvallen worden gelanceerd tegen websites, apps, servers, enz. en worden uitgevoerd via een gedistribueerd netwerk, ook bekend als Distributed Denial of Service Attacks. De hacker consumeert het doelwit door een groot aantal botnets te besturen, totdat het doelwit op hol slaat.

Doel van DDoS-aanvallen

Over het algemeen is het doel van een DDoS-aanval om het doelwit te laten crashen.

De duur van een DDoS-aanval hangt af van het feit of de aanval plaatsvindt op de netwerklaag of de applicatielaag. Aanvallen op de netwerklaag duren tot 48 tot 49 uur. Aanvallen op de applicatielaag duren 60 tot 70 dagen.

DDoS of gelijkaardige aanvallen zijn illegaal onder de Computer Misuse Act 1990. Omdat het illegaal is, kan de aanvaller gestraft worden met gevangenisstraf.

Er zijn 3 soorten DDoS-aanvallen:

- 1. Aanval op de toepassingslaag (L7-aanval): piggybacking 🐷

- Deze aanval is zo sluw dat hij zich vermomt als een normale gebruiker en zorgvuldig geconstrueerde HTTP-verzoeken verstuurt om de bronnen van je server te verbruiken, waardoor je uitgeput raakt en uiteindelijk crasht.

- L7 aanvallen worden gekenmerkt door:

- Lage stroom, moeilijk te detecteren

- Doelgericht en to the point

- Het is te gevaarlijk om te voorkomen

- Hackers gebruiken ook hightech methoden zoals machine learning en kunstmatige intelligentie om hun aanvallen nog heimelijker te maken. De beste manier om dergelijke aanvallen tegen te gaan is het inzetten vanAdaptieve dynamische verdedigingHet systeem, kijk wat er gebeurt.

- Veel voorkomende L7 aanvallen zijn:

- Slowloris Langzame aanval: Het is als "een oud vrouwtje dat tofu eet", langzaam kauwend, langzaam je verbindingen aftappend.

- Langzame POST-aanval: Het is ook een langzame aanval, waarbij gegevens langzaam worden geüpload en je server wordt vertraagd.

- HTTP Flood aanval: Simuleer een groot aantal gebruikers die tegelijkertijd toegang krijgen, waardoor je server direct overbelast raakt.

- Challenger Collapsar (CC): Het simuleren van het gedrag van echte gebruikers is veel moeilijker.

- 2. Protocol aanvallen: vier tegen één 🥋

- Deze aanval richt zich op kwetsbaarheden in netwerkprotocollen en put de rekenkracht van je netwerkapparaten uit door een groot aantal kleine pakketten te verzenden om je scherp te houden.

- Protocolaanvallen worden gekarakteriseerd:

- Kleine pakketten en laag bandbreedtegebruik

- Hoog CPU-gebruik en apparatuurstress

- Verborgen en moeilijk op te sporen

- De beste manier om je tegen deze aanval te beschermen is door je netwerkapparaten tijdig te patchen en correct te configureren.

- Veel voorkomende protocolaanvallen zijn:

- SYN Flood aanval: Stuurt een groot aantal SYN verzoeken, waardoor de server het druk heeft met het maken van verbindingen en niet kan reageren op normale verzoeken.

- Ping-of-Death: Stuurt te grote Ping-pakketten waardoor het doelsysteem vastloopt.

- Smurf: Gebruik het broadcast adres om ICMP verzoeken te versturen om het aanvalsverkeer te versterken.

- 3. Flowdepletie-aanvallen (flooding-aanvallen): eenvoudig en wreed, winnen door volume 💪

- Deze aanval komt het meest voor en is het eenvoudigst en meest meedogenloos. Hackers gebruiken botnets om enorme hoeveelheden verkeer naar je servers te sturen, waardoor je bandbreedte direct wordt opgeblazen en je geen normale service meer kunt bieden.

- Aanvallen door verkeersuitputting worden gekenmerkt door:

- Enorm verkeer en hoog bandbreedtegebruik

- Aanvallen zijn goed gericht en doelgericht

- Zeer destructief en wijdverspreid

- De beste manier om deze aanval tegen te gaan is omFirewalls stroomafwaartsZingend reagerenWereldwijd verspreide toegangspunten met hoge capaciteit (POP's)Stromingsdruk verspreiden.

Hieronder staan manieren om een DDoS-aanval uit te voeren:

- UDP-overstromingsaanval

- ICMP (Ping) overstromingsaanval

- SYN-vloedaanval

- Dead Reckoning

- Floris (idioom); Pretoria, hoofdstad van Zuid-Afrika (Tw)

- NTP-versterking

- HTTP-overstroming

Populairste DDoS-aanvalstools

Hieronder staat een lijst van de populairste DDoS-tools op de markt.

Vergelijking van DDoS-tools

| DDoS-aanvalstools | Over de aanval | oordelen |

|---|---|---|

| Laxmus (naam) | Stop elk type DDoS-aanval om je applicatie te beschadigen. | Van Layer 3 aanvallen tot moeilijk te detecteren Layer 7 aanvallen, RAKsmart beschermt je systeem en je applicaties effectief tegen alle soorten DDoS-aanvallen, 24/7. |

| Hulk | Het genereert uniek en verborgen verkeer | Het is misschien niet in staat om identiteiten te verbergen. Verkeer via HULK kan worden geblokkeerd. |

| De Hamer van Thor | Apache- en IIS-servers | Het draaien van de tool via het Tor-netwerk heeft als bijkomend voordeel dat je identiteit verborgen blijft. |

| Floris (idioom); Pretoria, hoofdstad van Zuid-Afrika (Tw) | Stuurt geautoriseerd HTTP-verkeer naar de server | Door de trage snelheid van de aanval wordt het verkeer gemakkelijk gedetecteerd als abnormaal en geblokkeerd. |

| logica logica | UDP-, TCP- en HTTP-verzoeken naar de server sturen | Met de HIVEMIND-modus kun je LOIC-systemen op afstand besturen. Met deze functie kun je andere computers in het botnet besturen. |

| XOIC | DoS-aanvallen met TCP- of HTTP- of UDP- of ICMP-berichten | Aanvallen die worden gelanceerd met XOIC worden eenvoudig gedetecteerd en geblokkeerd |

Laten we op onderzoek uitgaan!

(#1)Raksmart

meest geschiktBlokkeert alle soorten DDoS-aanvallen.

Raksmart gebruikers profiteren van een wereldwijd netwerk van datacenters. Dit betekent lage geografische redundantie, perfecte latentieoptimalisatie en ideale DDoS-bescherming. De DDoS-centra bevinden zich op strategische locaties over de hele wereld, met meer dan 1 TBps aan IP-backbonecapaciteit.

Het detecteert en verwijdert alle soorten aanvallen van laag 3 tot laag 7. De tool is verder uitgebreid met intelligente DDoS-migratiealgoritmen om ervoor te zorgen dat al je applicaties 24/7 beschermd zijn tegen alle soorten DDoS-aanvallen.

Kenmerken:

- NoC/SoC-bedrijf onder alle weersomstandigheden

- 1TBps+ IP-backbone-capaciteit

- DDoS Mitigation op afstand

- DDoS-opruimingscentra over de hele wereld

Conclusie:Van Layer 3 aanvallen tot moeilijk te detecteren Layer 7 aanvallen, Raksmart beschermt je systeem en je applicaties effectief tegen alle soorten DDoS-aanvallen, 24 uur per dag, 7 dagen per week.

=>Bezoek de website van Raksmart

2) Hulk

HULK staat voor HTTP Unbearable Load King. Het is een DoS-aanvalstool voor webservers, ontwikkeld voor onderzoeksdoeleinden.

Kenmerken:

- Het kan de cache-engine omzeilen.

- Het kan uniek en dubbelzinnig verkeer genereren.

- Het genereert veel verkeer op de webserver.

Conclusie:Het is misschien niet in staat om identiteiten te verbergen. Verkeer via HULK kan worden geblokkeerd.

(#3) De Hamer van Thor

Deze tool is gemaakt voor testdoeleinden. Het wordt gebruikt voor langzame late aanvallen.

Kenmerken:

- Als je het via het Tor-netwerk uitvoert, word je niet herkend.

- Om het via Tor te laten lopen, gebruik je 127.0.0.1:9050.

- Apache- en IIS-servers kunnen worden aangevallen met dit hulpprogramma.

Conclusie:Het draaien van de tool via het Tor-netwerk heeft als bijkomend voordeel dat je identiteit verborgen blijft.

Uitgebreid lezen =>Top DDoS-aanvalkaarten voor real-time bedreigingen

(#4) Slowloris

Het hulpprogramma Slowloris wordt gebruikt om DDoS-aanvallen uit te voeren. Het wordt gebruikt om servers plat te leggen.

Kenmerken:

- Het stuurt geautoriseerd HTTP-verkeer naar de server.

- Het heeft geen invloed op andere diensten en poorten op het doelnetwerk.

- Deze aanval probeert de maximale verbinding verbonden te houden met de open verbinding.

- Het doet dit door gedeeltelijke verzoeken te verzenden.

- Het zal proberen zo lang mogelijk verbonden te blijven.

- Omdat de server valse verbindingen openhoudt, raakt de verbindingspool overvol en worden verzoeken voor echte verbindingen geweigerd.

Conclusie:Door de trage snelheid van de aanval wordt het verkeer gemakkelijk gedetecteerd als abnormaal en geblokkeerd.

[Lees meer]

5) Logisch redeneren

LOIC staat voor Low Orbit Ion Cannon. Het is een gratis en populair DDoS-aanvalshulpmiddel.

Kenmerken:

- Het is gemakkelijk te gebruiken.

- Het stuurt UDP, TCP en HTTP verzoeken naar de server.

- Het kan worden aangevallen op basis van de URL of het IP-adres van de server.

- Binnen enkele seconden gaat de site plat en reageert niet meer op daadwerkelijke verzoeken.

- Het verbergt je IP-adres niet. Het werkt zelfs niet als je een proxyserver gebruikt. Want in dat geval wordt de proxyserver een doelwit voor aanvallen.

Conclusie: Met de modus HIVEEMIND kun je LOIC-systemen op afstand besturen. Met behulp van deze functie kun je andere computers in het botnet besturen.

(#6) Xoic

Het is een DDoS-aanvalstool. Met behulp van deze tool is het mogelijk om kleine websites aan te vallen.

Kenmerken:

- Het is gemakkelijk te gebruiken.

- Het biedt drie aanvalsmodi.

- Testmodus.

- Normaal DoS-aanvalspatroon.

- DoS aanvallen met TCP of HTTP of UDP of ICMP berichten.

Conclusie:Aanvallen die worden gelanceerd met XOIC worden eenvoudig gedetecteerd en geblokkeerd.

7) DDOSIM

DDOSIM staat voor DDoS Simulator. Deze tool wordt gebruikt om echte DDoS-aanvallen te simuleren. Het kan aanvallen uitvoeren op zowel websites als netwerken.

Kenmerken:

- Het valt servers aan door veel zombiehosts te repliceren.

- Deze hosts maken een volledige TCP-verbinding met de server.

- Het kan geldige verzoeken gebruiken voor HTTP DDoS-aanvallen.

- Het kan ongeldige verzoeken gebruiken voor DDoS-aanvallen.

- Het kan de applicatielaag aanvallen.

Conclusie:Deze tool is voor Linux systemen. Het kan worden aangevallen met zowel geldige als ongeldige verzoeken.

8) Rudy

RUDY staat voor RU-Dead-Yet. Deze tool gebruikt de POST-methode voor het verzenden van lange formuliervelden voor aanvallen.

Kenmerken:

- Interactief console-menu.

- Je kunt de vorm van de POST-gebaseerde DDoS-aanval selecteren uit de URL.

- Het identificeert de formuliervelden waar gegevens moeten worden verzonden en injecteert vervolgens zeer langzaam lange inhoudsgegevens in dat formulier.

Conclusie:Het draait erg langzaam en is daarom erg tijdrovend. Door zijn trage snelheid kan het als abnormaal worden gedetecteerd en geblokkeerd.

9) Helicobacter pylori

Dit hulpprogramma is alleen voor testdoeleinden. Om een DoS-aanval op een server uit te voeren, gebruikt dit hulpprogramma een SOCKS-proxy en een SSL-verbinding.

Kenmerken:

- Aanvallen kunnen worden uitgevoerd op HTTP, FTP, SMTP, IMAP en Telnet.

- Het heeft een gebruiksvriendelijke GUI.

- Het lanceert een directe serviceaanval.

Conclusie:Het vertrouwt op Python en vereist installatie, wat moeilijk is. Het kan aanvallen uitvoeren op verschillende protocollen.

(#10) SolarWinds Security Event Manager (SEM)

SolarWinds biedt Security Event Manager, een effectieve mitigatie- en preventiesoftware om DDoS-aanvallen te stoppen. Het controleert eventlogs uit verschillende bronnen om DDoS-activiteiten te detecteren en te blokkeren.

SEM identificeert interacties met potentiële commando- en controleservers aan de hand van een lijst met bekende kwaadaardige actoren die door de gemeenschap wordt aangeleverd. Hiervoor consolideert, normaliseert en beoordeelt het logs van verschillende bronnen zoals IDS/IP, firewalls, servers en meer.

Kenmerken:

- SEM heeft een auto-reactie functie die waarschuwingen kan sturen, IP's kan blokkeren of accounts kan sluiten.

- Met de tool kun je opties configureren met behulp van selectievakjes.

- Het slaat logs en gebeurtenissen op in een versleuteld en gecomprimeerd formaat en slaat ze op in een onveranderbaar alleen-lezen formaat.

- Deze aanpak voor het bijhouden van logs en gebeurtenissen maakt SEM de enige echte bron voor onderzoek achteraf en DDoS-vermindering.

- Met SEM kun je filters aanpassen op basis van een specifiek tijdsbestek, account/IP of een combinatie van parameters.

Conclusie: SEM's benadering van het bijhouden van logs en gebeurtenissen maakt het de enige echte bron voor post-breach onderzoeken en DDoS mitigatie.

(#11) ManageEngine Log360

meest geschiktPotentiële bedreigingen opsporen en bestrijden.

ManageEngine Log360 is een uitgebreide SIEM-oplossing waarmee je bedreigingen zoals DDoS-aanvallen een stap voor blijft. Het platform helpt je schaduwapplicaties in je netwerk te detecteren en gevoelige gegevens te controleren. Daarnaast geeft het platform je een compleet beeld van je netwerk.

Met de krachtige correlatie-engine van Log360 kun je dreigingswaarschuwingen in realtime ontvangen. Hierdoor is het platform bij uitstek geschikt om een efficiënt incidentresponsproces te faciliteren. Het kan snel externe bedreigingen identificeren met behulp van een wereldwijde database met intelligente bedreigingen.

Kenmerken:

- Geïntegreerde DLP en CASB

- Visualisatie van gegevens

- real-time bewaking

- Bewaking van documentintegriteit

- Nalevingsrapport

Conclusie: ManageEngine Log360 biedt meer dan alleen een DDoS-beschermingstool. Het is een vertrouwd platform dat je netwerk in realtime beschermt tegen een breed scala aan interne en externe bedreigingen.

Ander gereedschap

#12) OWASP DOS HTTP POST: OWASP staat voor Open Web Application Security Project. Deze tool wordt gebruikt om aanvallen van de applicatielaag tegen te gaan. Het test ook de prestaties. Deze tool bepaalt de capaciteit van de server.

#13) thc-ssl-dos:Deze aanval gebruikt de SSL uitputtingsmethode. Het legt de server lam door alle SSL verbindingen uit te putten. Er is maar één machine nodig om de aanval uit te voeren.

(#14) GoldenEye:Deze tool wordt ook gebruikt om servers aan te vallen. Het wordt gebruikt om beveiligingstests uit te voeren. Het is speciaal gemaakt voor testdoeleinden.

(#15) Hping:Het voert DDoS-aanvallen uit door TCP/IP, UDP, ICMP en SYN-pakketten te verzenden. Het geeft antwoorden weer, vergelijkbaar met het Ping-programma. Dit hulpprogramma is gemaakt voor testdoeleinden. Het wordt gebruikt om firewallregels te testen.

tot een uitspraak komen

De tools die in dit artikel worden genoemd zijn de meest gebruikte DDoS-aanvalstools. Deze tools kunnen een waardevolle bron zijn voor het testen van prestaties en beveiliging.

Samengevat is HULK een uitstekend onderzoeksgereedschap. loic en xoic zijn eenvoudig te gebruiken en kunnen worden gebruikt voor testen. rudy en PyLoris zijn ook ontworpen voor testdoeleinden.

Chinese

Chinese  English

English  Dutch

Dutch  Russian

Russian  Portuguese

Portuguese